Y si bien el hilo más delgado en la seguridad es el hacko del correo electrónico, el corte también puede incluir datos personales, número de teléfono, credenciales de inicio de sesión o esquemas corporativos, como formularios fiscales, estados financieros y números de cuentas bancarias.

Por lo general, esta colección pasa a formar parte de las filas oscuras cuando un servicio web, una red social o un sitio de almacenamiento en la nube se vieron involucrados en una brecha de seguridad.

Quien adquiere estas bibliotecas de datos personales, lo hace con la finalidad de obtener una remuneración mediante el engaño. Esto incluye la usurpación de identidad, clonado de tarjetas de crédito, desfalcos financieros con llamadas automatizadas.

Una vez en poder del negociador, esto paquetes son subastados por brokers de datos que recolectan estas bases para venderlas a un tercero. Pueden ser extraídos mediante fuentes públicas (técnica llamada OSINT) o bien privadas.

Un indicio claro de que algo está funcinando mal es cuando se recibe una alerta de que se intentó cambiar la dirección de correo electrónico o el número de teléfono de recuperación de una cuenta. Si esto sucede es probable que los ciberdelincuentes estén haciendo algunas pruebas.

Además, es poco habitual que el sitio vulnerado revele que fue víctima de un ataque y si se descubre que fue así, intentará minimizar los hechos para que sus clientes no pierdan la confianza.

El problema es que no hay como averiguar si la dirección que uno posee quedó afectada. La única forma es recurrir a ciertos localizadores de internet que advierten si la información que uno guarda está a merced de algunos ciberdelincuentes.

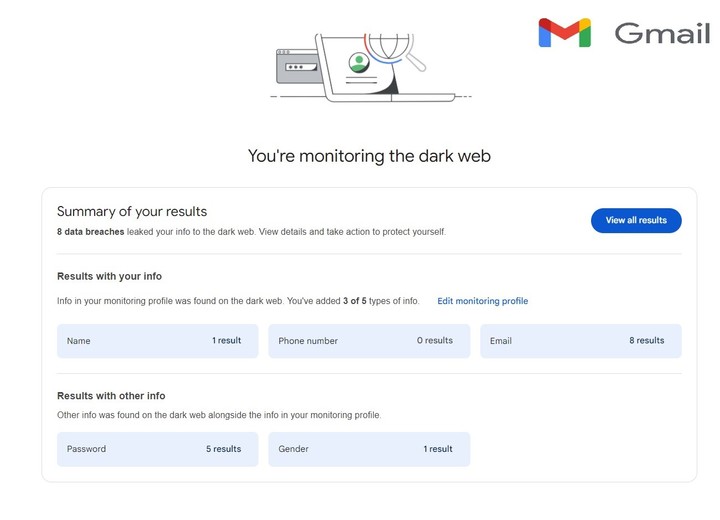

El nuevo localizador de Google

Para corrobarlo, habrá que ingresar a con la cuenta de Gmail.

Para corrobarlo, habrá que ingresar a con la cuenta de Gmail.Google sumó una nueva característica de seguridad para alertar a los usuarios si sus correos electrónicos están circulando por la dark web. El servicio desciende a la parte oscura para verificar si la dirección de Gmail aparece en algún listado. En caso de peligro, asesora sobre los pasos a seguir para reforzar la seguridad.

En un principio estaba destinada a quienes poseían una suscripción a Google One, donde la firma centraliza sus contratos de almacenamiento. Pero en algunos idiomas y regiones, ya se pueden realizar comprobaciones con el nombre de usuario o el mail de forma gratuita.

Una vez efectuado el análisis, Google ofrecerá un resumen de lo cosechado, donde mostrará si el dato que se está buscando figura en el mercado negro y, en caso de que se haya localizado, en qué momento y cómo se produjo.

Entre los resultados se especifica si la cuenta de Gmail ha sido filtrada por alguna de las plataformas de terceros con las que está asociada –puede ser LinkedIn, Dropbox, Adobe, X o Canva- dejando claros los datos que están en peligro y desde qué fecha está en riesgo.

Su gran limitación es que sólo identifica el correo de Gmail y los datos de usuario en Google, por lo que no ofrecerá resultados de otras cuentas. Para ir un paso más allá, será necesario recurrir a otras plataformas de exploración.

Buscadores de filtraciones

El sitio DeHashed es uno de los más completos.

El sitio DeHashed es uno de los más completos.Al igual que Google, estos escáneres online exploran los pasillos de la dark web para comprobar si se publicó la información que supuestamente, estaba a resguardo. Cuando se demuestra, emiten una alerta que les permite tomar medidas correctivas.

Uno de los más populares es Have I Been Pwned. En el rectángulo de búsqueda basta con ingresar la dirección de correo para saber si este se ha filtrado en algún sitio.

Adicionalmente, ofrece un servicio de suscripción que avisa cuando dicha dirección haya quedado comprometida. También tiene una sección donde se puede consultar sitios que ha sufrido violaciones de seguridad.

Mientras que DeHashed es un servicio que se dedica a recopilar y a almacenar información filtrada y comprometida en violaciones de datos. Además del correo y la visualización de contraseñas filtradas públicamente, se puede analizar el número de teléfono.

En forma complementaria, realiza un seguimiento de contraseñas, identifica aquellas que sean débiles o hayan sido comprometidas en violaciones de datos y tomar medidas para fortalecer la seguridad en línea.

Con un espectro un poco más amplio, Intelligence X extiende su alcance a otros dominios, como URL, IP, CIDR, direcciones Bitcoin, hashes IPFS. Además de husmear en la darknet, se mueve por plataformas de intercambio de documentos, datos whois, filtraciones públicas.

Está concebida para no recopilar información de identificación personal, en lo referente a los resultados de las búsquedas. Esto hace que sea ampliamente utilizada por investigadores, periodistas, empresas o agencias gubernamentales. Para probarla hay que registrarse. Admite 50 búsquedas sin cargo.

El cartel de NordPass que advierte sobre la filtración de datos personales.

El cartel de NordPass que advierte sobre la filtración de datos personales.Con una lógica similar aparece también Secureito que comprueba si hubo piratería de datos de correo electrónico y asegure las cuentas al instante con un solo clic. Una vez asociado con la cuenta que uno quiere analizar, muestra las diferentes brechas que se filtraron. Por lo general, se debe a aplicaciones o servicios asociados.

Otra alternativa comercial es el Escáner de filtración de datos de NordPass para controlar si el correo electrónico y los datos de tus tarjetas de crédito quedaron expuestos.

Cómo proteger tus datos personales de una filtración en internet

- Si algún dato aparece en estas listas, habrá que reforzar la seguridad, empezando por la clave de acceso al correo electrónico.

- En este punto, los especialistas señalan que no conviene utilizar una contraseña similar a la que se haya visto afectada por la filtración y que no sea la misma que abre otras cuentas.

- Para no tener problemas, debe tener al menos 12 caracteres. Para que no sea deducible, mezclar letras, números y símbolos especiales: no utilices palabras normales que puedas encontrar en un diccionario.

- Si se identificó el servicio a través del cual provino la filtración, darle de baja de la cuenta de correo o modificar las credenciales para que no se vuelva a repetir.

- La segunda línea de defensa será configurar la autenticación multifactor (MFA), para las cuentas online. Un paso adicional que requiere que se verifique la identidad del titular cada vez que accedas a dicha cuenta.

- Los protocolos de seguridad –tener una protección antivirus y actualizar el sistema operativo- permiten que los computadores, las redes privadas y los servidores no sufran repercusiones graves ante un intento de hackeo que pretende irrumpir en el sistema.

Compártelo:

- Haz clic para compartir en WhatsApp (Se abre en una ventana nueva) WhatsApp

- Haz clic para compartir en Facebook (Se abre en una ventana nueva) Facebook

- Haz clic para compartir en X (Se abre en una ventana nueva) X

- Haz clic para compartir en Tumblr (Se abre en una ventana nueva) Tumblr

- Haz clic para compartir en Pinterest (Se abre en una ventana nueva) Pinterest

- Haz clic para enviar un enlace por correo electrónico a un amigo (Se abre en una ventana nueva) Correo electrónico