Se presenta como una app para ver pornografía llamada Porn Droid, pero en realidad modifica el PIN del móvil y pide un rescate de u$s500 con la falsa promesa de reactivarlo. Cómo trabaja Lockerpin.

Investigadores de la empresa de seguridad informática ESET descubrieron el primer tipo de ransomware (amenaza que pide rescate para liberar archivos) que bloquea la pantalla de los dispositivos que logra infectar.

Lockerpin, tal cual su nombre, modifica la contraseña de acceso al equipo, dejándolo inutilizable para el usuario.

En el pasado, los intentos de propagar malware de este tipo consistían en poner en primer plano una pantalla pidiendo rescate para liberar archivos, pero gracias a diversos comandos cualquier experto podía devolver el control del celular al usuario.

«Lamentablemente, los creadores de malware redoblaron sus esfuerzos y con sus nuevos ransomware de bloqueo para Android los usuarios ya no cuentan con una forma efectiva de recuperar el acceso a sus dispositivos sin los privilegios de raíz o sin una solución de administración de seguridad instalada. Además, tienen que restaurar los valores a fábrica, lo que también borra todos sus datos», remarcó ESET.

Lockerpin emplea una táctica para preservar los privilegios de administrador del dispositivo, quitando del medio el control que el usuario pueda ejercer para borrar contenido indeseado. «Este es el primer caso donde pudimos observar este método tan agresivo en un malware para Android», dijo la empresa.

Días atrás se conoció la aparición de una amenaza similar, que haciéndose pasar por una app para ver pornografía tomaba el control de móviles con Android.

Cómo llega

Este troyano utiliza técnicas de ingeniería social para engañar a los usuarios y lograr que lo instalen. El ransomware se hace pasar por un video para adultos o una aplicación móvil para ver videos para pornográficos. En todos los casos observados, la aplicación se llama Porn Droid.

Después de su instalación, el malware intenta obtener privilegios de administrador del dispositivo para que sea más complicado eliminarlo. Lo consigue gracias a que los usuarios no suelen leer los requerimientos de las apps que instalan.

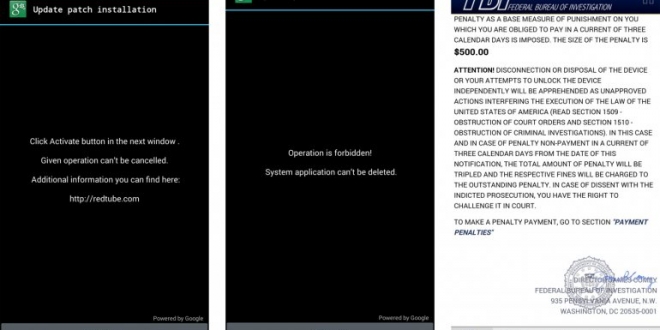

No obstante, en versiones más recientes, el troyano obtiene los derechos de administrador de dispositivo de una manera mucho más encubierta. La ventana de activación queda tapada por la ventana maliciosa del troyano, que se hace pasar por la «instalación de un parche de actualización».

Cuando la víctima hace click en esta instalación de aspecto inofensivo, también activa sin saberlo los privilegios de administrador del dispositivo en la ventana subyacente oculta:

Una vez que el usuario hace click en el botón, su dispositivo ya está condenado: la aplicación del troyano obtuvo los derechos de administrador en forma silenciosa y ahora puede bloquear el dispositivo y, lo que es peor, establecer un nuevo PIN para la pantalla de bloqueo.

No mucho después, se le pedirá al usuario que pague un rescate de u$s500 supuestamente por ver y guardar material pornográfico prohibido.

Cuando aparece esta alerta falsa, la pantalla queda bloqueada, en la manera típica de los troyanos bloqueadores de pantalla para Android. El usuario ahora podría desinstalar Android/Lockerpin.A ya sea entrando al Modo Seguro o usando Android Debug Bridge (ADB).

El problema es que, como se restableció el PIN, ni el propietario ni el atacante pueden desbloquear el dispositivo, debido a que el PIN se genera al azar y no se envía al atacante. La única forma práctica de desbloquearlo es restableciendo los valores de fábrica.

ESET explicó que soluciones antimalware son capaces de detectar la nueva amenaza. La empresa de seguridad informática publicó en la web soluciones para aquellos que hayan sufrido la instalación de Lockerpin.